DMZ (informatika)

DMZ (anglicky demilitarized zone) je v počítačové bezpečnosti fyzická nebo logická podsíť, která je z bezpečnostních důvodů oddělena od ostatních zařízení. Jsou v ní umístěny služby, které jsou k dispozici většinou z celého Internetu. Účelem DMZ je přidání další bezpečnostní vrstvy v LAN (lokální sítě). To znamená, že případný útočník získá přístup pouze k zařízení, které je v DMZ, ale zbytek lokální sítě je v bezpečí. Jméno je odvozeno z termínu „demilitarizovaná zóna“, což je oblast mezi státy, ve které nejsou povoleny žádné vojenské akce.

Charakteristika[editovat | editovat zdroj]

V počítačové síti jsou nejvíce náchylní k útoku ti, kteří poskytují služby uživatelům mimo lokální síť, jako je e-mail, webové služby a DNS (Domain Name System). Vzhledem ke zvýšené pravděpodobnosti útoků na tyto poskytovatele, jsou jejich služby umístěny ve vlastních podsítích s cílem ochránit zbytek sítě před případně úspěšným útokem.

Počítače v DMZ mají omezené připojení k vybraným počítačům ve vnitřní síti, naopak komunikace s ostatními počítači v DMZ a venkovní sítí je povolena. To umožňuje počítačům v DMZ poskytovat služby jak pro vnitřní, tak i pro vnější sítě, zatímco firewall kontroluje provoz pouze mezi servery v DMZ a klienty vnitřní sítě.

DMZ jsou obvykle zabezpečené před útoky zvenčí, ale nemají vliv na vnitřní útoky, jako je odchytávání komunikace přes paketový analyzátor (např. Wireshark).

Služby poskytované v DMZ[editovat | editovat zdroj]

Jakákoli služba, která je poskytována uživateli přes externí síť, může být umístěna do DMZ. Nejčastěji to jsou tyto služby:

- Webový server

- Mail Transfer Agent (MTA, přeprava elektronické pošty)

- File Transfer Protocol (FTP servery)

- VoIP brána

Webové servery, které komunikují s vnitřní databází, vyžadují přístup k databázovému serveru, který nemusí být veřejně přístupný a může obsahovat citlivé informace. Webové servery mohou komunikovat s databázovým serverem, ať už přímo, nebo z bezpečnostních důvodů prostřednictvím aplikačního firewallu.

E-mailové zprávy a zejména databáze uživatelů jsou důvěrné informace, takže jsou obvykle uloženy na serverech, které nejsou přístupné z Internetu (alespoň ne nezabezpečeným způsobem), ale lze na ně přistupovat SMTP servery, které jsou internetu přístupné.

Mail server v DMZ předává příchozí poštu do zajištěných/vnitřních poštovních serverů. Rovněž se zabývá odchozí poštou.

Pro zabezpečení firemního prostředí, dodržování právních předpisů a monitorovacích důvodů, umísťují některé podniky proxy servery do DMZ. To má tyto důsledky:

- Zavazuje interní uživatele (obvykle zaměstnance) používat proxy k získání přístupu do Internetu.

- Umožňuje společnostem snížit rychlostní požadavky přístupu do Internetu, protože některý webový obsah může být uložen v mezipaměti proxy serveru.

- Zjednodušuje zaznamenávání (logování) uživatelských aktivit a blokovat určitý webový obsah, který nesplňuje politiku dané firmy.

Reverzní proxy server je jako zprostředkovatel s DMZ. Místo poskytování služby pro lokální uživatele, kteří chtějí získat přístup k vnější síti, poskytuje nepřímý přístup z vnější sítě (obvykle Internetu) k vnitřním zdrojům. Například, přístup ke kancelářským aplikacím, kupříkladu e-mail, by mohl být poskytován zaměstnancům společnosti vzdáleně (aby mohli číst emaily, když jsou mimo firmu), ale vzdálený uživatel by neměl přímý přístup k e-mailovému serveru. Pouze reverzní proxy server může poskytnout virtuální přístup k vnitřnímu e-mailovému serveru. Toto je další bezpečnostní vrstva, která je obzvláště doporučována pokud chceme zpřístupnit vnitřní zdroje vnějšku. Obvykle je takový proxy mechanismus poskytován pomocí aplikační vrstvy firewallu, neboť se spíše zaměřuje na konkrétní typ provozu než na řízení specifických TCP a UDP portů, jak to obvykle paketový filtr firewallu dělá.

Architektura[editovat | editovat zdroj]

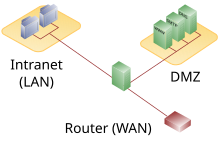

Existuje mnoho způsobů, jak navrhnout síť s DMZ. Nejzákladnější metody jsou pomocí jednoho nebo dvou firewallů. Tyto architektury mohou být rozšířeny k vytvoření složitějších architektur v závislosti na síťových požadavcích.

Jeden firewall[editovat | editovat zdroj]

Jeden firewall s alespoň třemi síťovými rozhraními může být použit k vytvoření síťové architektury obsahující DMZ. Externí síť je na prvním síťovém rozhraní vytvořena mezi ISP a firewallem, místní síť je tvořena druhým síťovým rozhraním a DMZ je tvořen ze třetího. Firewall se takto stane jediným bodem, kde může síť selhat a musí být schopen ustát všechen provoz směřující jak do DMZ, tak do interní sítě. Zóny se obvykle označují barvami, například fialová pro LAN, zelená pro DMZ a červená pro Internet.

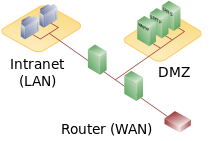

Dvojitý firewall[editovat | editovat zdroj]

Mnohem bezpečnější je použít dva firewally k vytvoření DMZ. První firewall (označovaný jako „front-end“ firewall) musí být nakonfigurován tak, aby kontroloval provoz pouze pro DMZ. Druhý firewall (označovaný jako „back-end“ firewall) kontroluje provoz mezi DMZ a vnitřní sítí.

Toto nastavení lze považovat za bezpečné, protože jinak mohou být ohrožována oboje zařízení. Pokud se použije každé zařízení od jiného výrobce, tak se bezpečnost dále zvyšuje, protože je nepravděpodobné, aby trpěly stejnými bezpečnostními chybami. Pro příklad: při náhodné konfiguraci je nepravděpodobné, že by se útočník dostal do sítě přes stejnou bezpečnostní chybu u obou zařízení vyrobených jinými výrobci. Tato architektura je samozřejmě více nákladná. Používání různých firewallů od různých výrobců je někdy popisováno jako „hloubková obrana“.

DMZ hostitel[editovat | editovat zdroj]

U některých domácích routerů naleznete podporu pro hostování DMZ. Domácí router využívá DMZ pro zařízení umístěné ve vnitřní síti, kde vystaví veřejně veškeré porty daného zařízení kromě portů, které jsou dále předávány (přeportovány). Podle definice to není pravá DMZ (demilitarizovaná zóna), protože sama od sebe neodděluje hostitele DMZ od vnitřní sítě. To znamená, že hostitel DMZ je schopný se připojit k hostitelům ve vnitřní síti, zatímco u reálné DMZ je spojení s vnitřní sítí odděleno pomocí brány firewall. Tato brána může spojení povolit, pokud přijde požadavek na spojení právě od hostitele z lokální sítě k hostiteli DMZ, ne naopak. Hostitel DMZ neposkytuje žádnou z bezpečnostních výhod, kterou poskytuje lokální podsíť a je často používán pro předávání všech portů na jiné brány firewall nebo NAT zařízení.

Odkazy[editovat | editovat zdroj]

Externí odkazy[editovat | editovat zdroj]

Obrázky, zvuky či videa k tématu DMZ na Wikimedia Commons

Obrázky, zvuky či videa k tématu DMZ na Wikimedia Commons

Reference[editovat | editovat zdroj]

V tomto článku byl použit překlad textu z článku DMZ na anglické Wikipedii.